Basic Data Communication

- Sender

- Receiver

- Medium

- Protocol

- Message

Security Goal

- Confidentiality = Rahsia

- Integrity = Jujur

- Authencity = Keaslian

How to prevent Security Attack????

- Antivirus

- Firewall

- Encryption

- Ip Segmentation

- Ip Security

Jenis-Jenis Security Attack

- DOS & DDOS

- EAVESDROPPING

- SOCIAL ENGINEERING

- TCP SESSION HIJACKING

- SPOFFING

- TRAPDOOR - BACKDOOR

- TROJAN HORSE

- WEB DEFACEMENT

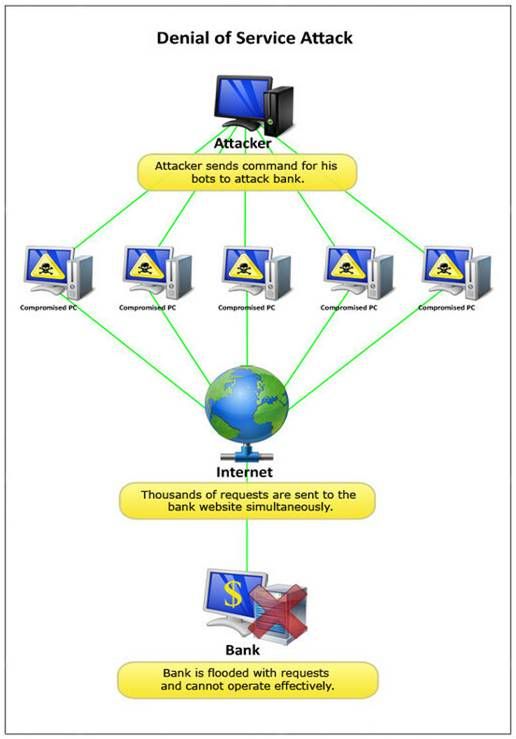

1. DOS & DDOS

DOS

- Adalah bertujuan untuk mencegah pengguna yang sah mengakses perkhidmatan pada rangkaian.

- Serangan DoS tidak ditujukan secara kumpulan.

- Serangan DoS dapat dilakukan dengan mengirimkan data yang tidak sah untuk aplikasi atau perkhidmatan rangkaian sehingga pelayan akan terganggu.

- Lalauan sibuk(Traffic flooding)

- Banyak Permintaan (request flooding)

- Pengubahan maklumat host.

- Gambarajah DoS :-

DDOS

- Serangan menggunakan banyak host iaitu penyerang(zombi)kepada host yang telah ditetapkan pada jaringan rangkaian.

- Serangan DDoS yang menggunakan teknik yang lebih canggih berbanding Dos, dengan menggunakan beberapa buah komputer sehingga mengakibatkan sever dan jaringan tidak dapat digunakan oleh pengguna.

- Gambarajah DDoS :-

- Victim adalah host yang ditetapkan untuk diserang.

- Deamon adalah agen yang ditugas untuk melakukan serangan pada host yang akan dijadikan mangsa serangan.

- Master ditugaskan sebagai mengarahkan deamon untuk meyerang Victim.

- Real Attacker merupakan punca berlakunya serangan terhadap Victim.

- Menggunakan Antivirus.

- Menggunakan Firewall.

- Tetapkan Ip Address

2. EAVESDROPPING.

- The act of secretly listening to the private conversation of others without their consent.

- Network Eavesdropping or network sniffing is a network layer attack consisting of capturing packets from the network transmitted by others' computers and reading the data content in search of sensitive information like passwords, session tokens, or any kind of confidential information.

- In general, the majority of network communications occur in an unsecured or "cleartext" format, which allows an attacker who has gained access to data paths in your network to "listen in" or interpret (read) the traffic. When an attacker is eavesdropping on your communications, it is referred to as sniffing or snooping. The ability of an eavesdropper to monitor the network is generally the biggest security problem that administrators face in an enterprise.

- Telephone Line ( wiretapping )

- E - mail

- Instant Messaging

- Other Method of Communication consider private ( VoIP )

- could be done using tools called network sniffers.

- These tools collect packets on the network and, depending on the quality of the tool, analyze the collected data like protocol decoders or stream reassembling.

INTERFACE TCPDUMP :-

HOW TO PREVENT EAVESDROPING ?

- Dictionary Attack = Use strong passwords that are complex, are not regular words, and contain a mixture of upper case, lower case, numeric, and special characters.

- Cookie replay attacks =Use an encrypted communication channel provided by SSL whenever an authentication cookie is transmitted and use a cookie timeout to a value that forces authentication after a relatively short time interval. Although this doesn’t prevent replay attacks, it reduces the time interval in which the attacker can replay a request without being forced to reauthenticate because the session has timed out.

- Brute force attacks = Brute force attacks rely on computational power to crack hashed passwords or other secrets secured with hashing and encryption and to mitigate the risk, use strong passwords.

- is a common phishing tactic.

- is the creation of TCP/IP packets using somebody else's IP address. Routers use the "destination IP" address in order to forward packets through the Internet, but ignore the "source IP" address.

- Caller ID spoofing

- Email spoofing

- Man - in - the - midle

- Routing redirect

- Source routing

- Blind spoofing

- Flooding

- the act of using a spoof card or other tool to call someone's phone under a false name.

- a technique used by hackers to fraudulently send email messages in which the sender address and other parts of the email header are altered to appear as though the email originated from a source other than its actual source.

- Example :-

- E-mail "from" the American Red Cross following the September 11 disaster sent recipients to fake Web sites where people used credit cards to make "donations".

- Messages appearing to come from companies such as Warner Bros and Computerworld included links to porn sites.

- A recent virus program sent e-mail that appeared to come from Microsoft, and even used the company logo and other graphics. Links on the e-mail went to the actual Microsoft site, however the message urged you to install a Microsoft security update which was included as an attachment. Of course the attachment was really a virus.

WHO IS SPOOFING ?

- Spam

- Viruses

- Fraud

- Trouble Maker

- Determining the IP address of a host the intended target trust.

- the attaker can change the headers of packets to make it seem like the transmissions are originating from yhe trusted machine.

- block spoofing calls

- password protect your voicemail

- avoid revealing sensitive information, such as your credit card or bank account number, via phone

PREVENTION OF EMAIL SPOOFING

- Safeguard your email address and avoid disclosing it.

- Distinguish real emails from spoofed ones.

- Examine the email's language, tone and appearance, and note if it is different than usual.

- Do not diclose personal information.

- Report suspicious emails to the company being spoofed.

- TCP Connection Takeover

- Takeover of a Web Application Session.

- TCP session hijacking is when a hacker takes over a TCP session between two machines. Since most authentication only occurs at the start of a TCP session, this allows the hacker to gain access to a machine. ( Tcp session hijacking ialah apabila hacker mengambil alih sesi TCP antara dua PC. kebanyakan pengesahan hanya berlaku pada permulaan sesi TCP, ini membenarkan hacker mengawal PC. )

- Satu cara berbuat demikian ialah untuk mengubah default gateway PC pelanggan supaya packet akan melalui PC hijacker(hacker).

- Ini boleh dilakukan oleh ARP spoofing (iaitu dengan menghantar ARP packet yang berniat jahat memeta alamat MAC(media access control) bagi default gateway address supaya dapat kemaskini tempat persembunyian ARP pada pelanggan, bagi mengalihkan trafik untuk hijacker).

- Passive sniffers memerhati dan sniffs packet dari satu rangkaian yang mempunyai pelanggaran Domain yang sama iaitu rangkaian dengan sebuah hub, semua packet disiarkan pada setiap port hub

- Jika anda tidak mampu sniff packet dan tekaan nombor urutan tepat dijangka oleh server, anda perlu melaksanakan “Blind Session Hijacking”. Anda perlu menggabungkan 4 billion nombor jujukan yang mana akan menjadi satu tugas tidak boleh dipercayai.

- Trapdoor ataupun dikenali sebagai Backdoor merupakan cara untuk akses kepada sistem, rangkaian atau program dengan cara menceroboh mekanisma keselamatan

- Backdoor ini ditulis oleh pengaturcara untuk membuat kod untuk program tersebut

- Program ini direka untuk mengambil keuntungan dengan cara mudah yang diciptakan untuk serangan pertama sebelum menceroboh.

- Example :-

- Password di perolehi melalui kod yang ditinggal oleh backdoor

- Penyerang telah memasang backdoor pada sesebuah komputer, dan pengguna telah memasukkan password pada komputer tersebut. Backdoor yang telah disetkan akan bertindak balas lalu menyimpan password tersebut dan menghantar kepada penyerang

CONTOH BACKDOOR

- Backdoor Trojan merupakan jenis yang paling berbahaya dan paling luas digunakan.

- ianya dikawal melalui remote backdoor di komputer pengaturcaraan dan setelah dipasang backdoor trojan akan menjalankan program tanpa disedari oleh pengguna.

- Setelah dipasang, backdoor trojan dapat diarahkan untuk menghantar, menerima, melaksanakan dan memadam fail data sulit dari komputer.Aktiviti log pada komputer dan banyak lagi.

INFECTION

- Backdoor Trojan menampilkan diri sebagai fail yang menyenangkan , menarik dan diperlukan oleh program.Dengan memasang dan menjalankannya didalam komputer, pengguna tidak sedar akan membuka "backdoor' atau port,yang membolehkan pengguna luar untuk mendapatkan akses kepada sistem.

- Setelah Trojan Backdoor dipasang, seorang hacker jarak jauh boleh mengakses sistem dan memasang malware tambahan.

- Penyerang juga boleh log data sensitif seperti username, e-mail dan password, nombor kad kredit dan maklumat perbankan.

- Hacker dapat meng-upload file dari sistem ke lokasi luar, menukar tetapan komputer, matikan komputer dan menjalankan proses latar belakang.Semuanya dapat dikawal tanpa pengetahuan pemilik komputer.

PREVENTION / SOLUTION

- Simpan program antivirus dan menjalankan update pada bila2 masa. Software ini akan dapat mengesan dan menghilangkan Trojan Horse atau ancaman virus sebelum mereka dipasang pada sistem.

- Contained inside apparently harmless programming or data in such a way that it can get control and do its chosen form of damage, such as ruining the file allocation table on your hard disk.

- A Trojan horse is a program in which malicious or harmful code.

- In one celebrated case, a Trojan horse was a program that was supposed to find and destroy computer viruses.

- A Trojan horse may be widely redistributed as part of a computer virus.

EXAMPLES FOR TROJAN HORSE

- Win - Trojan / Back Orifice

- Win - Trojan / SubSeven

- Win - Trojan / Ecokys ( korean )

DOS TROJAN HORSE

- Trojan horse is running in DOS (Department of State). This kind of Trojan Horse will reduce the speed of your computer or delete files on a particular day or situation.

- Trojan Horse was used as a program for hacking with malicious intent who can collect information from internet connected computer. This type of Trojan horse runs on Microsoft Windows systems. Total Windows Trojan Horse to increase since 1998.

DISADVANTAGES

- Trojan horse in the world of computers is also used to name programs that seem good, but on the inside to keep evil purposes.

- Trojan Horse program carried by another utility. Utility program consists of himself, or a Trojan Horse itself is "posing" as a utility program.

- Example: stealing passwords,remotely control computers and other.

EFFECTS FROM TROJAN HORSE

- Trojan can be very harmful effects.

- Like viruses, they can destroy files or information on the hard disk.

- They also can capture confidential data and send back to the external address or open a communications port, which allows an intruder to control the computer remotely.

- In addition, they can record keystrokes or passwords entered by the user.

- Considering all these characteristic, they are often used by cyber criminals, for example, to steal banking credentials.

HOW TO SPREAD TROJAN HORSE

- Software Download

- Bundling - Trojan Horse is included as part of the application software downloaded from the network file sharing.

- Email attachments

- Application exploitation

HOW TO PROTECT COMPUTER VIRUS????

- Do not download content from the website of dubious or unknown.

- Carefully on download from P2P networks.

- Having antivirus program up-to-date and if the user does not have antivirus software.

- User can install one antivirus solution Panda Security to give full protection against this threat and other threat.

- Running free antivirus scan to check whether the user's camputer free of Trojans.

- Website defacement adalah merupakan serangan terhadap sebuah website yang dapat menukar paparan visual halaman sesebuah website. Ini biasanya dilakukan oleh system crackers, yang masuk ke web server dan menukar host website dengan salah satu daripada mereka.

TUJUAN WEB DEFACEMENT

- Ia boleh berlaku tanpa kita sedari, dengan tujuan untuk mengubah dan mengawal website tersebut.Tapi ia lebih kepada perbuatan khianat iaitu mencacatkan website tersebut.

BAGAIMANA IANYA BERLAKU...??

- Sebuah mesej seringkali ditinggalkan di laman web menyatakan nama pena nya dan output daripada "uname-a" dan command "id" bersama-sama dengan “shout out" untuk dia atau teman-temannya. Kadang-kadang penceroboh itu sengaja membuat kacau sistem administrator kerana admin sesebuah organisasi itu gagal menjaga keselamatan server. Sering kali, pemusnahan itu tidak berbahaya, namun, kadang-kadang boleh digunakan sebagai pengalih perhatian untuk menutup tindakan yang lebih berat seperti upload malware.

CARA-CARA SERANGAN WEB DEFACEMENT

- Salah atunya adalah menggunakan SQL ( Structured Query Language ) INJECTION

APA ITU SQL INJECTION...????

- ‘SQL Injection’ ialah teknik suntikan kod yang mengeksploitasi satu keselamatan yang mudah terdedah berlaku dalam lapisan pangkalan data sesuatu aplikasi.

- Serangan SQL Injection ialah satu bentuk serangan yang datang dari input pengguna yang tidak diperiksa sama ada ia valid. Objektifnya ialah untuk mengusik sistem pangkalan data dengan menjalankan malicious code yang akan mendedahkan maklumat sensitif atau sebaliknya berkompromi dengan lain-lain individu.

GAMBARAJAH :-

- Attacker memasuki Server.

- Server menghantar maklumat kepada Attacker.

- Attacker memasukkan Injection.

- Terdapat dua jenis serangan utama. Serangan-serangan peringkat pertama adalah apabila penyerang menerima keputusan yang diingini segera, sama ada dengan sambutan langsung dari aplikasi mereka yang dapat berinteraksi atau mekanisme respons lain, seperti e-mel.

- Serangan-serangan peringkat kedua adalah apabila penyerang menyuntik beberapa data yang akan tinggal dalam pangkalan data, tetapi muatan akan segera diaktifkan.

BAGAIMANA NAK MENGHALANG WEB DEFACEMENT...????

Terdapat 5 cara mudah iaitu :-

- Increase website security

- Incorporate web server security

- Install a web application firewall

- Tighten web application security

- Schedule regular security testing

- Menigkatkan Keselamatan LamanWeb. keselamatan web bermula dengan menguruskan keselamatan fizikal semua server. Web servers, application servers, communications servers, dan communications harus di simpan didalam sebuah tempat yang selamat dan hanya boleh diakses oleh golongan tertentu sahaja.

- Memasukkan Web Server Security. Melindungi Server turut melindungi Hardware juga. Tapi, Bagaimana melindungi perisian dan data? Attacker masih boleh mendapat akses melalui sambungan dan mengekploitasi sistem operasi yang terdedah. Pastikan Security dan Pacth dikemaskini (Update). Encrypt data.

- Memasang Firewall. Anda mungkin mengunakan firewall untuk peralatan anda. Firewall akan menyekat kemasukan laman-laman yang dijangka dapat mengancam Pengguna, Peralatan dan juga server.

- Memperkuatkan keselamatan. Ramai attacker memanfaatkan kelemahan yang terdapat pada aplikasi web dan program aplikasi. Jika syarikat anda membuat aplikasi sendiri amatlah penting untuk mengabungkan sistem keselamatan bagi mengurangkan risiko diserang oleh attacker.

- Jadualkan ujian keselamatan. Bagaimana anda tahu sistem anda berisiko? Adakah anda akan menunggu sehingga anda diserang? Pastikan anda mengemaskini dan mengembangkan sistem keselamatan anda secara berkala.

.

No comments:

Post a Comment